蜜罐和 DMZ 探索:欺骗和分割策略

在之前的文章中,我们介绍了蜜罐和 DMZ 的概念。现在,让我们来探讨如何巧妙地利用这些工具,构建强大的网络防御策略。

制作令人信服的蜜罐

• 量身定制的欺骗:设计你的蜜罐以适应你的环境。如果你运行的是 Windows 服务器,你的蜜罐应该模拟 Windows 系统及其漏洞。

• 不同程度的互动:低互动和高互动蜜罐的混合提供了更广泛的情报和攻击者参与。

• 诱人,但不要太容易:蜜罐应该看起来足够脆弱以吸引攻击者,但如果太快受到攻击,就会引起怀疑。

• 安全“金发姑娘区”:谨慎监控至关重要。目标是观察攻击者,而不是在网络中为他们提供新的攻击平台!

战略性蜜罐放置

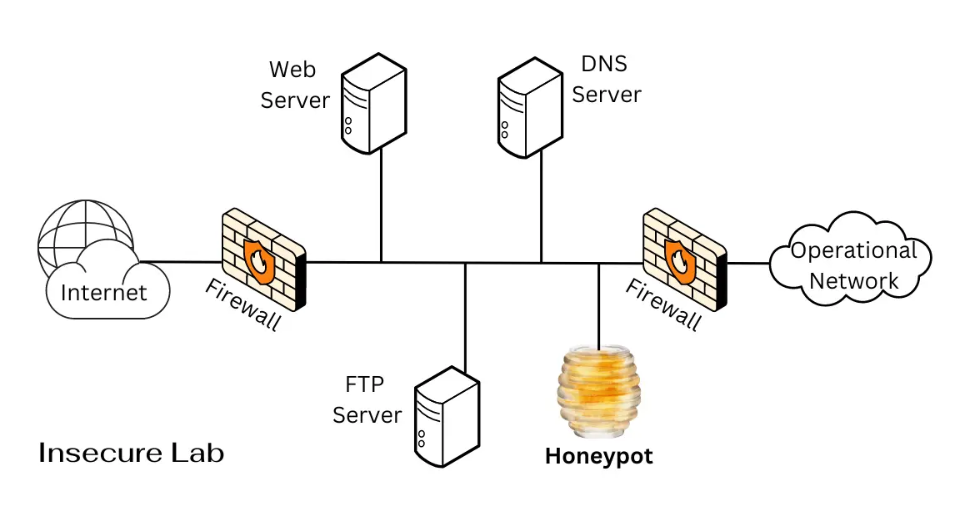

• 在 DMZ 内:将蜜罐放置在 DMZ 中会增加其对已经在外部探测的攻击者的吸引力。

• 靠近真实资产:关键系统附近的生产蜜罐可以充当诱饵,转移复杂的攻击。

• 分布式欺骗:在较大的网络中,考虑跨不同网络段的多个蜜罐来识别横向移动尝试。

DMZ 的隔离艺术

• 控制暴露:谨慎选择位于 DMZ 的服务(电子邮件、Web 服务器等)。仅暴露绝对必要的内容,以降低风险。

• 严格的防火墙规则:DMZ 和内部网络之间的防火墙规则应该是限制性的,只允许必要的流量流动。

• DMZ 监控和警报:记录并仔细检查 DMZ 中的所有流量,以发现异常。及早发现至关重要。

精心策划纵深防御

DMZ 和蜜罐如何协同工作以增强安全性:

1. 初始入侵:攻击者在 DMZ 服务器上发现漏洞(故意留在蜜罐上)。

2. 分散注意力:攻击者将注意力集中在蜜罐上,认为它是一个有价值的目标。这为你的安全团队赢得了时间。

3. 收集情报:当攻击者与蜜罐互动时,您可以默默观察攻击媒介、技术和潜在目标。

4. 完善防御:这种智能使您能够更新防火墙规则、修补其他系统或培训员工使用特定的策略。

其他注意事项

• 外包选项:对于较小的组织,托管蜜罐解决方案或基于云的服务可以提供专业知识和易于部署的功能。

• 定期审查:经常重新审视蜜罐设计和 DMZ 规则。并根据不断变化的威胁形势进行更新。

• 教育是关键:确保监控蜜罐/DMZ 的人员接受过识别攻击和了解异常活动背景的培训。